Outils d’évaluation de la cybersécurité

Comment s’assurer que vos appareils sont protégés contre les cyberattaques et ne présentent aucune vulnérabilité potentielle ? Les évaluations de sécurité permettent de déterminer clairement le degré de conformité de vos appareils à un modèle de sécurité spécifique ou à la norme de sécurité que vous envisagez.

Des outils d’évaluation des risques spécialement conçus pour évaluer simplement le niveau de sécurité de vos dispositifs

L’évaluation des risques est l’une des étapes les plus importantes du cycle de vie de la conception ; c’est pourquoi la sécurité doit être présente à chaque niveau de la conception, du stade du pré-silicium à celui du produit fini.

La sécurité à chaque étape de l'évaluation

- Pré-silicium:

Comme il n’est pas nécessaire de produire des puces à ce stade, les coûts d’évaluation sont réduits. Cela augmente également le niveau de confiance avant de lancer la puce en production - Post-silicium:

Tester les puces pour garantir leur niveau de sécurité.

L’évaluation des puces est une étape importante de la conception et de la production.

- Un test préalable est demandé dans le cadre de certaines certifications.

- Vous contribuez à donner de la valeur à votre système en l’évaluant.

Un outil pour chaque étape de l’évaluation

Secure-IC propose d’évaluer l’ensemble de votre processus de conception, dès le pré-silicium, grâce à un outil d’évaluation dédié appelé LaboryzrTM.

L’évaluation de la sécurité n’a jamais été aussi facile qu’avec cet ensemble d’outils qui ont été conçus spécifiquement pour l’évaluation des risques tout au long du cycle de vie d’un produit.

LaboryzrTM couvre les deux catégories d’analyse et plus encore:

- Passive : analyse des canaux auxiliaires

- Active : analyse d’injection de fautes

- Détection de chevaux de Troie matériels

- Prévention de la rétro-ingénierie

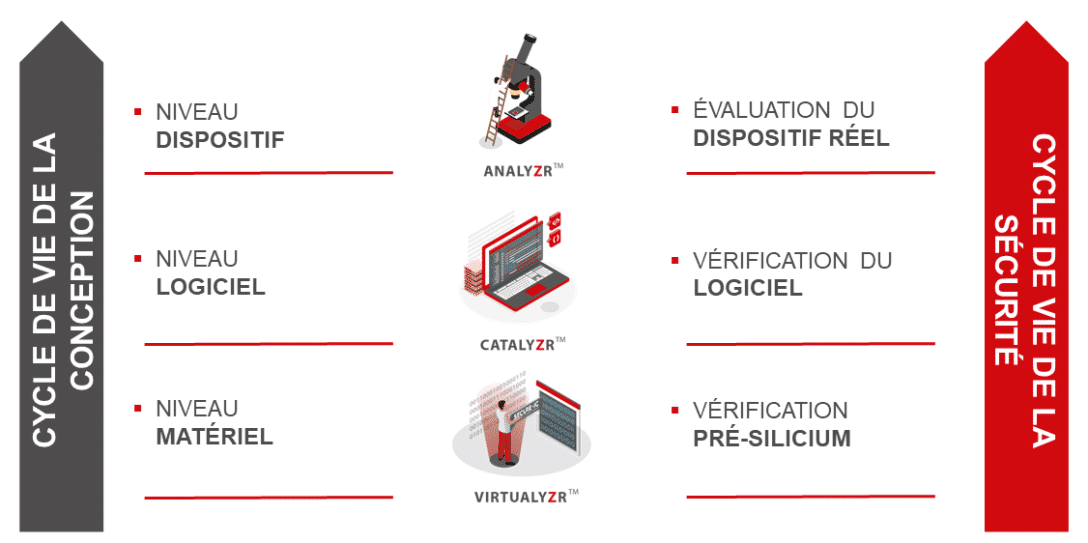

Secure-IC peut fournir un large éventail de services de sécurité tout au long du cycle de vie de la conception, en s'appuyant sur trois outils principaux :

- Contrôler les fuites matérielles potentielles

- Vérifier le niveau de conformité de vos puces

- Laboratoire d’évaluation prêt à l’emploi

- Mesure et analyse des attaques par canal auxiliaire et par injection de fautes

- Validation de la sécurité

- Tests offensifs pour vérifier l’intégrité de la sécurité

- Couche de vérification de la sécurité des logiciels

- Analyse du flux de contrôle, analyse du flux de données et analyse des défaillances

- Concevoir la sécurité depuis le premier code source de l’IP jusqu’à la disposition du SoC, juste avant la fonderie. VirtualyzrTM fournit une couche de vérification de la sécurité qui fonctionne de pair avec le flux de vérification fonctionnelle :

- Permet d’effectuer des points de contrôle de sécurité à différents niveaux de conception.

- Détecte et caractérise les vulnérabilités de sécurité de la conception.

- Cartographie les vulnérabilités de la conception

- Évaluation moins coûteuse car aucun équipement de mesure ou plateforme n’est nécessaire.

- Évaluation d’une conception mixte : matériel et logiciel

Notre équipe d’experts vous apporte le conseil nécessaire sur la protection appropriée contre les menaces et sur la caractérisation sur puces du niveau de résistance de nos produits aux attaques.

Évaluation entièrement conforme aux certifications standards

Secure-IC aide ses clients à atteindre les niveaux de certification souhaités avec des certifications générales telles que Common Criteria, FIPS-140 ou OSCCA ; mais aussi à atteindre des normes plus spécifiques telles que ISO/IEC 17825 ou 20085.