Chevaux de Troie matériels

La chaîne d’approvisionnement de l’industrie de conception des circuits intégrés est devenue vulnérable à l’insertion de chevaux de Troie matériels, notamment en raison de l’intervention de tiers, pas toujours irréprochables.

Un cheval de Troie matériel est une intrusion ou une modification matérielle de la conception originale du dispositif, qui affecte la fiabilité d’un système électronique. Il est donc important de garantir la sécurité matérielle des dispositifs à circuit intégré.

La menace des chevaux de Troie matériels dans la chaîne d'approvisionnement des circuits intégrés

Pour réduire le coût du circuit intégré à la fois en temps et en argent, les concepteurs externalisent certaines étapes de fabrication. Les prestataires externes intervenant peuvent donc potentiellement accéder à la conception initiale et y apporter des modifications malveillantes.

La menace d’insertion de chevaux de Troie matériels est présente à toutes les phases de la fabrication des circuits intégrés, et est devenue un véritable problème pour l’industrie des circuits intégrés. Elle peut avoir de graves conséquences comme la fuite d’informations sensibles, la modification de fonctions et de données, la contrefaçon, etc. ; et en particulier dans certains domaines d’application critiques comme le militaire, l’IoT, la finance ou la santé. Ainsi, comme la présence de chevaux de Troie matériels peut réellement affecter la fiabilité d’une conception, il est nécessaire de pouvoir les détecter efficacement.

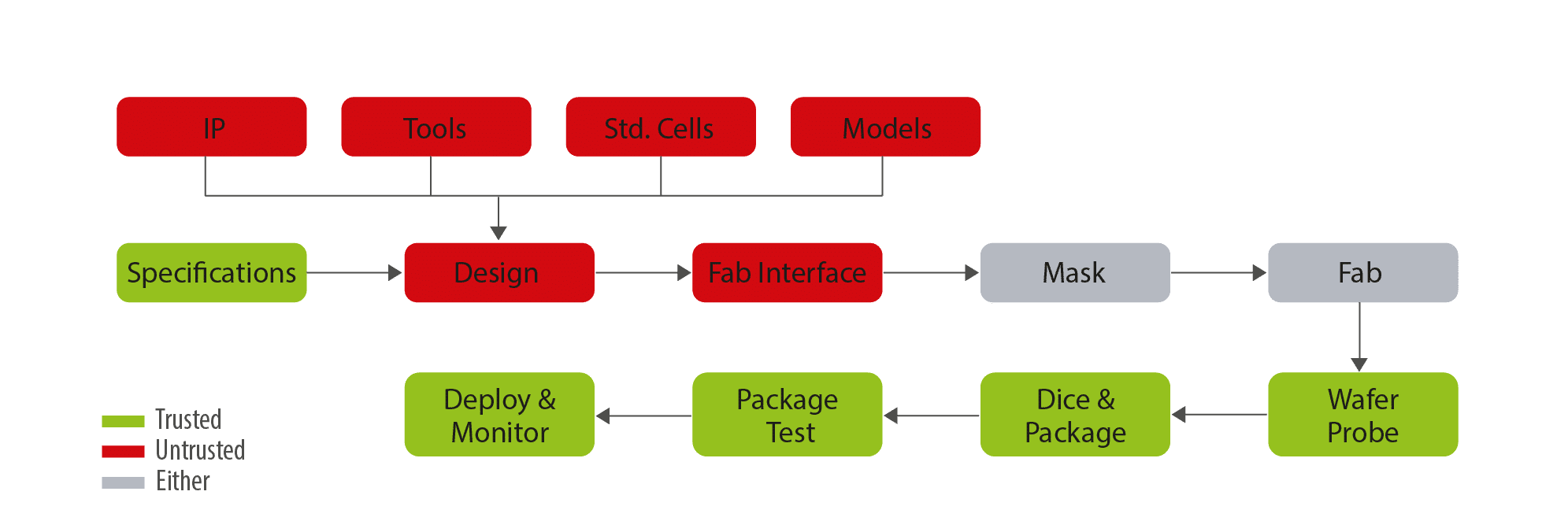

L’illustration suivante de Chakraborty and al., montre le degré de confiance à chaque étape de la conception d’un circuit intégré. L’insertion peut se produire depuis la phase de conception RTL jusqu’à la phase de fabrication.

Prévention et détection des chevaux de Troie matériels

Il existe de nombreux types de chevaux de Troie matériels dont la taxonomie est très étendue. En fonction de leur nature, il existe plusieurs méthodes pour prévenir ou détecter leur insertion, rendant la tâche très difficile. Ces méthodes peuvent être conduites à la phase pré-silicium, c’est-à-dire avant la fabrication des circuits intégrés avec l’analyse du code HDL ou de la liste d’interconnexions, ou post-silicium (après fabrication).

Par exemple, parmi les méthodes de détection post-silicium, il existe des méthodes de test logique, des méthodes d’analyse des canaux auxiliaires basées sur les paramètres physiques des circuits intégrés (délai, consommation d’énergie, émanations électromagnétiques, etc.). Ces paramètres physiques seront modifiés par l’insertion de chevaux de Troie matériels, et leur analyse permettra donc de détecter leur présence.

Secure-IC sait prévenir et détecter les insertions de chevaux de Troie matériels dans les circuits intégrés des appareils électroniques. C’est pourquoi nous proposons des outils d’évaluation avec LaboryzrTM pour évaluer les faiblesses d’un système contre ce type de menaces. LaboryzrTM permet donc de conduire des analyses de canal auxiliaire, des détections analogiques réactives ou en apprentissage automatique, pour détecter et traiter efficacement l’insertion de chevaux de Troie matériels.

Secure-IC fournit également des IP de protection et de détection qui mettent en œuvre des méthodes proactives et réactives avec les IP Cyber Escort UnitTM et Digital SensorTM combinés à la technologie de surveillance de la sécurité basée sur l’intelligence artificielle de Secure-IC, le Smart MonitorTM.

LaboryzrTM

Cyber Escort Unit IP

Digital Sensor IP

Smart Monitor IP

Ressources et événements liés

You may also be interested in having a closer look at the elements below:

Cyber On Board 2024

Secure-IC identifiée par l’exécutif parmi les 50 PME françaises les plus prometteuses