Cryptographie post-quantique

Les ordinateurs quantiques ont des usages différents en comparaison avec les ordinateurs conventionnels. En effet, les ordinateurs quantiques parviennent à résoudre des problèmes mathématiques et à traiter des problèmes d’optimisation plus facilement que les ordinateurs classiques. Cependant, ils sont très difficiles à concevoir et à déployer.

Historiquement, la cryptographie était réalisée à l’aide de calculs traditionnels, avec des ordinateurs conventionnels. Ces ordinateurs utilisent la loi binaire des transistors, c’est-à-dire un codage binaire constitué de uns et de zéros, de vrai et de faux ou de haut et de bas. Les ordinateurs quantiques se développent et suivent eux la loi de la physique quantique, c’est-à-dire, qu’ils peuvent calculer des uns et des zéros en même temps, en utilisant la superposition.

Face au développement de ces ordinateurs quantiques, certains domaines technologiques comme celui de la sécurité doivent s’adapter de toute urgence. Par exemple, la cryptographie à clé publique (comme ECC ou RSA) est basée sur des problèmes mathématiques complexes qui peuvent être résolus en quelques secondes par un ordinateur quantique, quand la résistance des algorithmes symétriques (comme AES ou SM4) est, quant à elle, divisée par deux face à un ordinateur quantique.

Secure-IC, fer de lance de la cryptographie post quantique

Secure-IC est leader du projet RISQ:

- un consortium d’industries et d’organismes de certification gouvernementaux pour développer l’expertise et préparer la migration vers la cryptographie post-quantique.

Plus d’information sur le projet RISQ

Secure-IC possède plusieurs IP relatives à la Cryptographie Post-Quantique

- SecuryzrTM, élements de sécurité intégrés (iSE, .ie. integrated Secure Elements) supporte un double démarrage basé sur la cryptographie classique et sur la cryptographie post-quantique (en utilisant LMS et XMSS).

- La bibliothèque de cryptographie logicielle prend en charge la cryptographie post-quantique (basée sur Lattice).

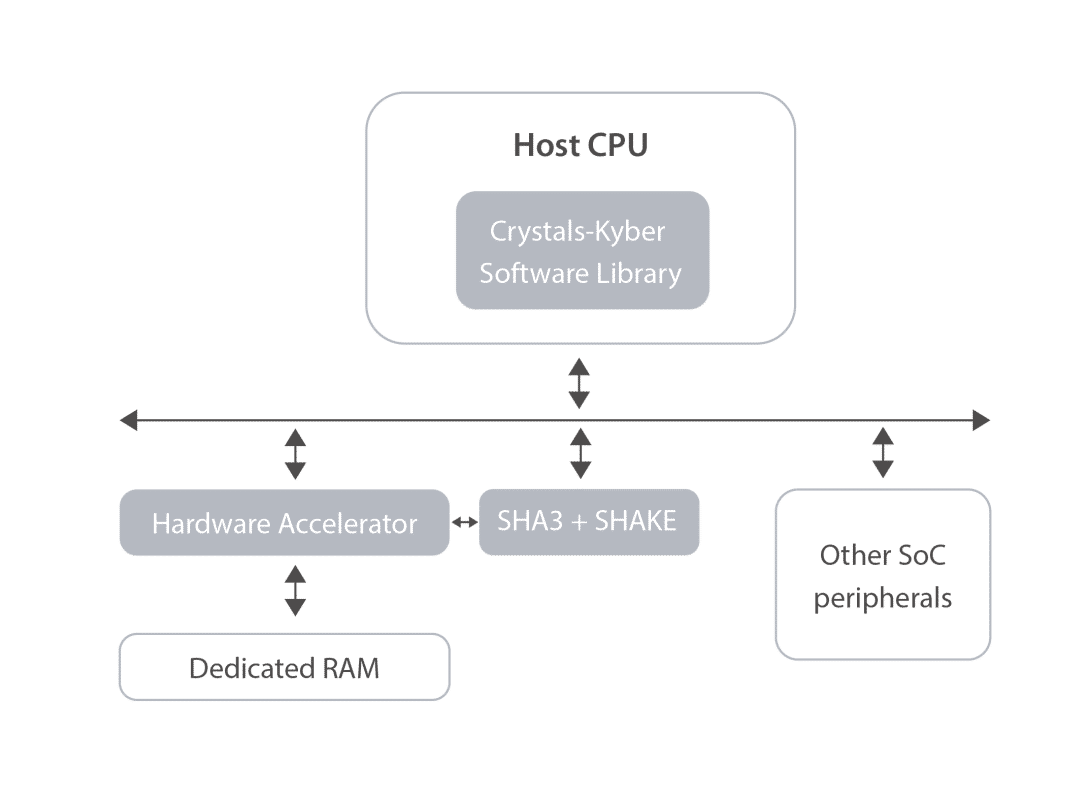

- Une IP de cryptographie post-quantique, composée d’un accélérateur matériel (générique pour tous les algorithmes basés sur Lattice) et d’une bibliothèque logicielle qui dépend de l’algorithme choisi (tel que Crystals Kyber). Cette IP est illustrée dans la figure suivante dans le contexte de Crystals Kyber

L’IP de Cryptographie Post-Quantique offre les fonctionnalités suivantes:

- Longueur de la clé secrète de 512 et/ou 768 et/ou 1024 bits

- Mise en œuvre protégée contre les attaques par canal auxiliaire (les opérations de génération et de décapsulation des clés sont sensibles) :

- Analyse de puissance simple (SPA)

- Analyse différentielle de puissance (DPA)

- Analyse électromagnétique différentielle (DEMA)

- Analyse de puissance par corrélation (CPA)

- Analyse électromagnétique de corrélation (CEMA)

- Solution hybride matériel-logiciel adaptable

- Réglable en termes de performances ou de puissance/encombrement

- Exécute les fonctions de génération, d’encapsulation et de décapsulation de clés.

- Interface AMBA (APB, AHB, AXI)